Si vous administrez un Roundcube Webmail (v ≤ 1.6.10), c'est le moment de vérifier et appliquer les mises à jour.

Si vous administrez un Roundcube Webmail (v ≤ 1.6.10), c'est le moment de vérifier et appliquer les mises à jour.

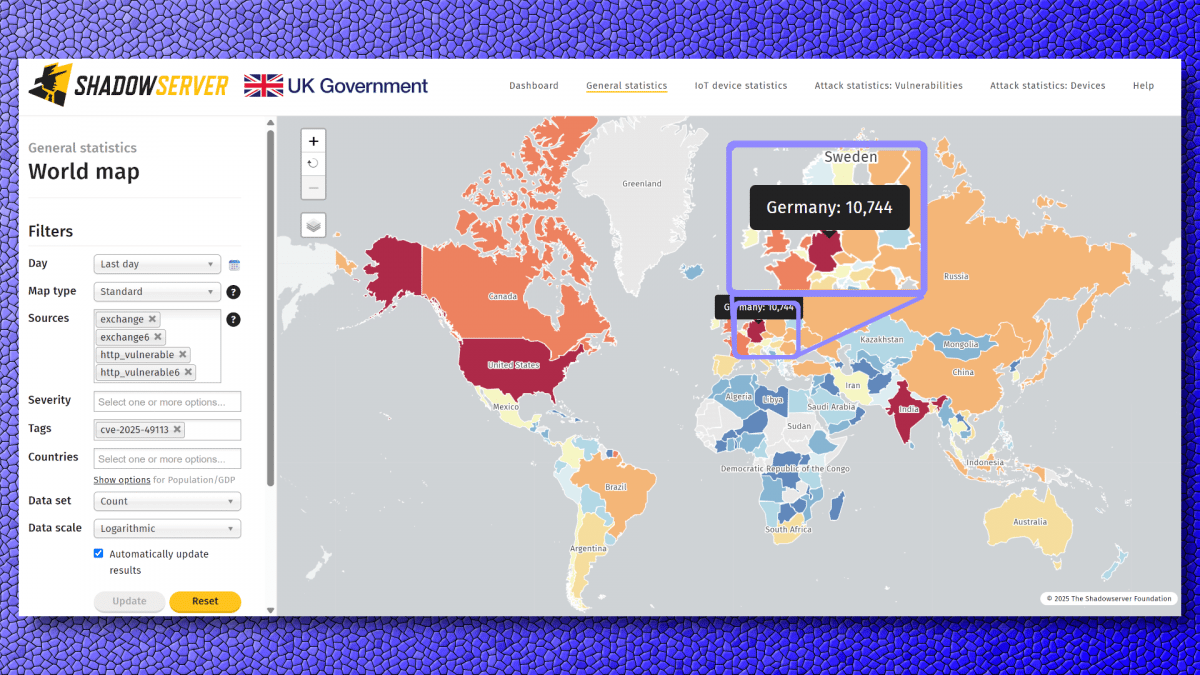

Une vulnérabilité critique (CVE-2025-49113) permet une exécution de code à distance après login via désérialisation PHP mal sécurisée.

->Déjà exploitée et revendue sur forums cybercriminels.

->Service omniprésent proposé par défaut entre autres chez cPanel, Plesk, etc.

-> Très utilisé dans des universités et institutions publiques.

Détails + PoC ici

https://fearsoff.org/research/roundcube

Versions corrigées : 1.6.11 / 1.5.10

Versions corrigées : 1.6.11 / 1.5.10

Roundcube stocke les sessions utilisateurs avec un système maison basé sur la sérialisation PHP (une manière d’enregistrer des objets dans des chaînes de texte).

Or, une faille dans la fonction qui lit ces sessions permet, si on est connecté, d’y injecter du code malveillant déguisé en objet PHP

Particularité : cette faille était cachée depuis plus de 10 ans. Le code vulnérable était minuscule (1 caractère mal interprété !) mais suffisait pour ouvrir une porte...

Nécessite un login / compte logué/authentifié (mais des chaînes CSRF sont possibles)

Nécessite un login / compte logué/authentifié (mais des chaînes CSRF sont possibles)

#Cyberveille #RoundCube CVE_2025_49113

Mise à jour de sécurité faite !

Mise à jour de sécurité faite ! decio

decio